Deep Web: a terra de ninguém da internet

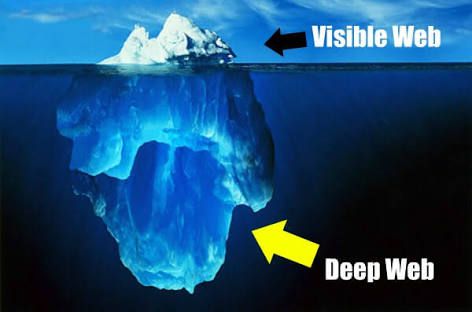

Entre 95% e 96% de todo conteúdo disponível na internet está em uma “camada” privada, um ambiente de acessos criptografados (codificados) de quase impossível rastreamento e que reúne, de acervos únicos, inéditos e importantes, a todos os tipos de crimes. A grande razão para a deep web estar totalmente à mercê da própria sorte é o anonimato. “Qualquer coisa que seja anônima tem grandes chances de ser usada de forma ilegal”, comenta o executivo chefe de Tecnologia do Cesar, Carlos Sampaio.

Em um terreno assim, os bônus de se navegar com total privacidade é facilmente deturpado. Sampaio lembra que existem duas internets: a pública - aquela em que o usuário coloca o www.algumacoisa e é direcionado para um site -, chamada de “superfície de contato” ou “surface web”, aberta a todos, e a privada, mais antiga, bem maior, e feita de conexões criptografadas, cujo acesso requer do usuário mais conhecimento tecnológico: a deep web, que é separada da pública pela criptografia, responsável por fazer os acessos sem identificação.

Mas não pensem que essa navegação “obscura” é tão distante do usuário comum ou pouco curioso: você já fez download de um filme usando o Torrent? Se fez, você já adentrou a deep web. Através da ferramenta, usuários podem disponibilizar ou baixar arquivos sem que sejam punidos por burlarem direitos autorais. “Existe uma legislação específica nos Estados Unidos que permite que o autor acione esses usuários em até 2 mil vezes o valor da produção por instância compartilhada. Então, para impedir que o usuário seja identificado, o Torrent automaticamente cria um circuito criptografado”, explica Sampaio. E como isso acontece? Em resumo, toda a rede P2P (“peer to peer” ou “usuário para usuário”), que tem como objetivo a troca de qualquer informação que possa ser penalizada, faz uma circuitação e usa um modelo de deep web, que garante anonimato.

Adentrar a deep web demanda ferramentas específicas: pode-se configurar um browser usual, como o Chrome - meio bem trabalhoso -, ou baixar um desenvolvido para esse fim, como o conhecido TOR (The Onion Router). É necessário também saber exatamente o endereço para acesso. Esse ambiente é utilizado tanto por empresas, com objetivo de resguardar seus dados, como por usuários experientes ou apenas curiosos que não querem ter seus dados captados sem permissão e vendidos. É também considerado um ambiente vasto para a pedofilia, tráfico de drogas, fóruns sobre suicídio e onde se poderia contratar, por exemplo, até um matador de aluguel.

“Diferentemente da 'superfície', onde se pode pesquisar e encontrar opções em um buscador, se o objetivo é ser anônimo não há um repositório onde publicar o serviço. Se fosse assim, eu estaria fragilizando a característica de anonimidade. É preciso saber o link, que se chama de ‘semente’, com a extensão .onion que transforma aquilo em endereço”, tenta simplificar Carlos Sampaio.

O acesso a esse endereço não é direto. O navegador não “fala” direto com o servidor, mas sai em circuito por vários roteadores TOR. “Em um circuito TOR, o primeiro nó (roteador) que receber a comunicação sabe quem é a origem, porque recebe a comunicação diretamente da máquina do usuário, mas não sabe qual é o destino, apenas qual será o próximo nó depois dele”, diz Sampaio. “Quando ele passa para o próximo nó é que a coisa fica interessante: o segundo nó da rede sabe de onde esse pacote veio - do primeiro -, mas não sabe mais quem é a origem. Os nós intermediários da rede nem sabem de onde veio e nem para onde vai. Isso é criptografia pura e simples, é quando acontece a anonimização.”

Rastreamento

O objetivo de um usuário da deep web é ser anônimo, irrastreável - e, na teoria, ele está -, embora haja formas muito complexas de identificação. “Eu posso fazer a análise dos dados do último nó (roteador), que está aberto, já que não se pode ir para o servidor criptografado. Essa comunicação pode, inclusive, ser segura, mas a criptografia é feita a partir desse nó para o destino. Se eu sou dono do último nó, antes de fazer a criptografia, tenho acesso ao dado", diz Carlos Sampaio. "O que empresas de inteligência de países super avançados fazem? Eles povoam a rede TOR com servidores de saída. Assim, fazem análises e é possível inferir informações. Não garante 100% o conhecimento da origem, mas já é uma vantagem.”

Em defesa da deep web, Carlos Sampaio metaforiza, comparando-a com uma peixeira. “Falo sobre motivação. Qual o mal que existe em uma peixeira? Nenhum, ela pode ser usada numa cozinha, mas também pode ser usada como ameaça. Então, o problema não é a faca, mas quem a empunha”, diz.

Esse ambiente foi criado pela Electronic Frontier Foundation (EFF), órgão por trás do TOR, mundialmente conhecido por se preocupar com questões humanas, que defende a possibilidade de o indivíduo se sentir seguro e privado. “A visão do TOR é a de um mundo onde você não é penalizado por suas ideias. Dentro de um regime totalitarista, se você expressar um comportamento religioso diferente, pode ser penalizado por isso. Essa ferramenta permite que grupos se reúnam de forma anônima para discutir assuntos relevantes à sua ideologia. Mas apareceram os desvios da regra. O anonimato foi terreno para o crime.” Nessa profundidade, concordam os especialistas, é muito difícil ter o alcance da lei.

Usuários e curiosos

Adentrar essas profundezas não é trabalho tão fácil. Carlos Sampaio diz que um iniciante precisará de ajuda e orienta aos meramente curiosos que nunca baixem nada da deep web. “É um local na internet que não é regulado por nada. Se você não tem certeza se o que está baixando é legítimo, não baixe”, aconselha. Facilmente, a máquina do curioso pode ser invadida por um vírus. A possibilidade de alguém invadir o equipamento para fazer um ataque remoto a outra pessoa é muito grande, afirma. "Pode ainda haver extorsão: o invasor criptografa todos os dados e exige uma quantidade de bitcoins (moeda virtual) para devolver o acesso aos arquivos”, alerta o executivo do Cesar.

E nem adianta tentar acessar a deep web com buscadores comuns. “No modus operandi das ferramentas de busca da Internet, seu sistema navega incansavelmente por páginas, procurando por novos links. Nestas buscas, cada novo site encontrado entra no índice, onde módulos de softwares inteligentes avaliam o peso, a reputação dessa nova informação. Outros motivos vão de falhas nas configurações dos sites até configurações colocadas propositalmente para barrar o acesso dos indexadores de novas páginas”, explica o professor da UniFBV, Claudio Silva.

Terreno do bem e do mal

E o que há de bom na deep web? Muito mais coisas do que se pode acessar na superfície: muitos repositórios de fotos, de vídeos, de informações sobre o passado recente da nossa sociedade. Há uma infinidade que arquivos que ficam armazenados, muitas vezes, apenas para backup. “Há muitas informações históricas. Há quem diga que a deep web é o maior repositório de fotos originais de grandes eventos que existe no mundo”, comenta Carlos Sampaio.

Para o professor Cláudio Silva, o acesso à internet privada tem amplas vantagens: pesquisas acadêmicas ganham com a quantidade de informação. “Poderia ser um canal para os jornalistas contornarem a censura de vários países. É uma ferramenta para evitar o controle de regimes autoritários”, argumenta.

Mas na deep web, a pedofilia é muito forte. O anonimato faz crescer comunidades para compartilhamento de material criminoso. “Tire o medo de ser identificado e o ser humano muda”, enfatiza Sampaio.

Privacidade

A busca por privacidade é o ponto de partida para justificar o uso da deep web. “É muito ruim um usuário ter suas informações roubadas. Na internet comum, tudo que a gente acessa, as grandes empresas sabem. Se você começa a pesquisar uma geladeira no site de uma loja e, em seguida, abrir o Facebook, ela vai começara a parecer na timeline. Aliás, as grandes empresas sabem de tudo sobre nossas vidas: CPF, RG, número de filhos, e vendem essas informações. Por isso há quem use a deep web apenas para não ter sua privacidade invadida”, diz o professor e doutorando do Centro de Informática da Universidade Federal de Pernambuco (CIn-UFPE), Milton Morais.

Reiterando a explicação de Sampaio, Morais reforça que a deep web não é “o lado mau” da internet. “Quantas pessoas não compartilham pedofilia ou fazem tráfico de drogas na superfície, usando, por exemplo, o Whatsapp? A questão é o usuário”, argumenta. Nesse ambiente criptografado, a aparência é a mesma da internet comum; a diferença é o anonimato dos acessos e, também, a velocidade. "É mais lenta, como ocorria com a internet discada, porque cada acesso vai ter uma criptografia diferente”, explica Morais.

Na sala de aula, continua o professor, a primeira utilidade que os alunos querem para a deep web é hackear páginas do Facebook. “Hoje, é mais difícil fazer isso, porque algumas falhas de segurança já foram corrigidas. Mas eu penso que a internet, como um todo, é uma ‘terra de ninguém’ e acredito que, com o tempo, isso tende a piorar, principalmente com o histórico de impunidade no Brasil. Falta promover leis que regulem esse uso, o usuário, e aplica-las com rigidez”, afirma Morais.

PF suspende agendar emissão de passaportes pela Internet

O serviço será retomado após a verificação de integridade dos sistemas

Redação: (79) 98106-6190

Redação: (79) 98106-6190